[ad_1]

Os operadores do ransomware Maze adotaram uma tática usada anteriormente pela gangue Ragnar Locker; para criptografar um computador a partir de uma máquina virtual.

Em maio, informamos anteriormente que o Ragnar Locker foi visto criptografando arquivos via máquinas virtuais VirtualBox Windows XP para contornar o software de segurança no host.

A máquina virtual montará as unidades de um host como compartilhamentos remotos e, em seguida, executará o ransomware na máquina virtual para criptografar os arquivos no compartilhamento.

Como a máquina virtual não executa nenhum software de segurança e monta as unidades do host, o software de segurança do host não pôde detectar o malware e bloqueá-lo.

Maze agora usa máquinas virtuais para criptografar computadores

Ao responder a incidentes para um de seus clientes, a Sophos descobriu Maze tentou duas vezes distribuir seu próprio ransomware, mas foi bloqueado pela funcionalidade Sophos Intercept X.

Nas duas primeiras tentativas, o invasor do Maze tentou executar vários executáveis de ransomware usando tarefas agendadas chamadas “Segurança do Windows Update” ou “Patch de segurança do Windows Update” ou “Atualização de segurança do Google Chrome”.

Após os dois ataques fracassados, Peter Mackenzie, da Sophos, disse ao BleepingComputer que os criminosos do Maze tentaram uma tática usada anteriormente pelo ransomware Ragnar Locker.

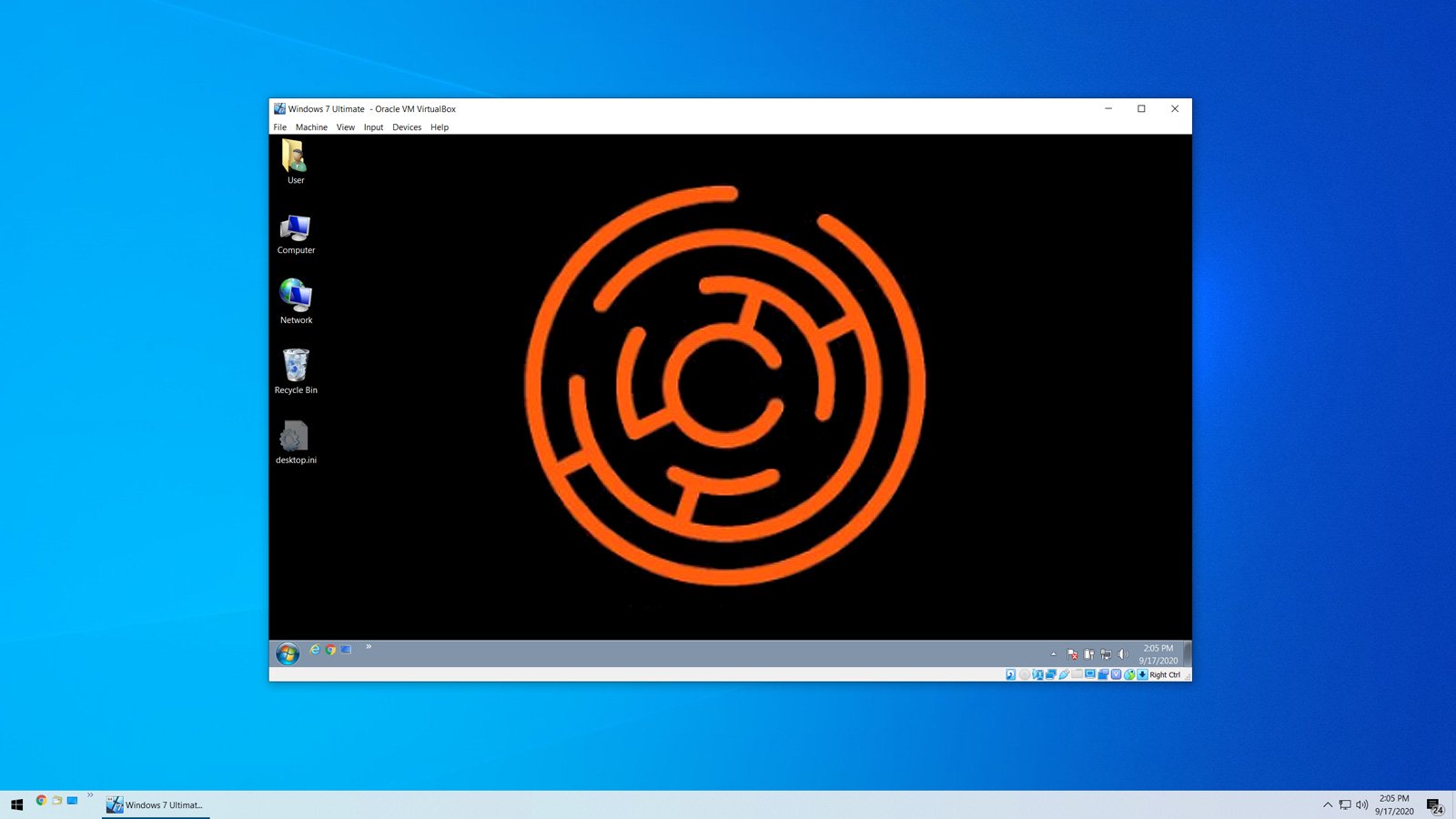

Em seu terceiro ataque, a Maze implantou um arquivo MSI que instalou o software VirtualBox VM no servidor junto com uma máquina virtual personalizada do Windows 7.

Depois que a máquina virtual é iniciada, como ataques anteriores do Ragnar Locker, um arquivo de lote chamado startup_vrun.bat executaria um arquivo de lote que prepara a máquina com executáveis do Maze.

A máquina desliga e, uma vez reinicializada, executará o vrun.exe para criptografar os arquivos do host.

Como a máquina virtual criptografa as unidades montadas do host, o software de segurança não conseguiu detectar o comportamento e interrompê-lo.

Os pesquisadores da SophosLabs observam que esse é um método de ataque caro em termos de tamanho do disco em comparação com os ataques anteriores do Ragnar Locker.

Como o ataque à máquina virtual do Ragnar Locker usou o Windows XP, a pegada total foi de apenas 404 MB. Como o Maze estava executando o Windows 7, a pegada era muito maior, com um total de 2,6 GB.

Esse ataque ilustra como as operações de ransomware monitoram as táticas dos concorrentes e as adotam, se necessário.

Também deve-se notar que Ragnar Locker faz parte do “Maze Cartel”, então é possível que Ragnar tenha oferecido assistência Maze neste método de ataque.

[ad_2]